- 스파이웨어 실체 제대로 파악하기

스파이웨어는 PC 소유자나 합법적인 사용자의 승인 없이 컴퓨터에 침입해 정보를 가로채거나 부분적으로

컴퓨터를 통제할 수 있는 광범위한 범주의 악성 소프트웨어이다. 심지어 리눅스나 맥 OS X 플랫폼에 출몰하는 일부 악성코드(malware)는

마이크로소프트 윈도우 운영 시스템이 탑재되어 있는 컴퓨터를 공격하는 윈도우 스파이웨어와 유사한 행동 양식을 보이고 있다. 스파이웨어는 일반적으로

자기 복제를 하지 않기 때문에 바이러스, 웜과는 다르다. 애드웨어는 컴퓨터에 팝업 메시지와 같이 타깃 광고를 전달하는 측면에서 스파이웨어와

차별된다.

스파이웨어는 PC 소유자나 합법적인 사용자의 승인 없이 컴퓨터에 침입해 정보를 가로채거나 부분적으로

컴퓨터를 통제할 수 있는 광범위한 범주의 악성 소프트웨어이다. 심지어 리눅스나 맥 OS X 플랫폼에 출몰하는 일부 악성코드(malware)는

마이크로소프트 윈도우 운영 시스템이 탑재되어 있는 컴퓨터를 공격하는 윈도우 스파이웨어와 유사한 행동 양식을 보이고 있다. 스파이웨어는 일반적으로

자기 복제를 하지 않기 때문에 바이러스, 웜과는 다르다. 애드웨어는 컴퓨터에 팝업 메시지와 같이 타깃 광고를 전달하는 측면에서 스파이웨어와

차별된다.

스파이웨어는 최근 유포된 바이러스와 마찬가지로 상업적 목적으로 감염된 소프트웨어를 고의적으로 이용하며, 보안 문제뿐 아니라 데이터 절도 및 전체 네트워크에 손상을 가한다. 항상 새로운 기술로 무장한 스파이웨어는 빠른 속도로 증가하면서 다양한 형태로 개인 사용자나 회사 조직 등에 피해를 입히고 있다. 스파이웨어는 컴퓨터 사용자가 신청하지도 않은 팝업 광고를 계속 띄우거나 신용카드 번호, 패스워드와 같은 민감한 개인정보를 훔치고 마케팅 목적으로 개인의 웹 브라우징 활동을 모니터 한다. 이밖에 특정 광고 사이트로 접속시키는 HTTP 경로를 통해 돈을 벌거나 사용자의 승인 없이 악의적인 프로그램을 다운로드 시킨다.

스파이웨어 감염 경로

스파이웨어는 컴퓨터 바이러스나 웜 같은 방식으로 직접 전파되지 않는다. 일반적으로 감염된 시스템은 다른 컴퓨터를 감염시키지 않는다. 대신에 스파이웨어는 PC 사용자를 속이거나 소프트웨어의 취약한 특성을 이용해 시스템에 침입한다.

스파이웨어가 컴퓨터를 감염시키는 가장 직접적은 경로는 사용자가 소프트웨어 프로그램을 설치하는 것이다. 하지만 컴퓨터 사용자는 특정 소프트웨어가 그들의 작업 환경을 혼란스럽게 하거나 사생활 정보를 일부 제공해야 한다는 것을 안다면 소프트웨어 프로그램을 설치하지 않으려 한다. 따라서 다수의 스파이웨어 프로그램은 평소에 인지도가 있는 소프트웨어에 피드백 형태로 제공되거나 사용자가 소프트웨어를 설치했다는 것을 깨달을 틈도 없이 설치되도록 속임수를 쓴다. 일부 스파이웨어는 ‘’로그 (rouge) 안티-스파이웨어’ 프로그램을 포함하고 있어 보안소프트웨어와 같은 형태로 위장된다.

스파이웨어 배포자가 ‘웹 가속기’ 또는 ‘유용한 소프트웨어 에이전트’ 형태로 프로그램을 제공하기 때문에, PC 사용자는 이러한 프로그램들이 설마 해를 끼칠 것이라고 의심하지 않고 프로그램을 다운로드하고 설치한다.

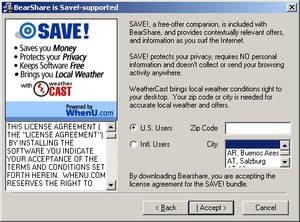

두 번째로 스파이웨어는 쉐어웨어 또는 음악 CD와 같이 다운로드 가능한 소프트웨어에 번들된 형태로 전파된다. 스파이웨어 작성자는 쉐어웨어 작성자에게 스파이웨어를 번들하는 조건으로 돈을 지불하거나 인기가 높은 무료 소프트웨어에 스파이웨어를 첨가시켜 다시 패키지하는 형태로 스파이웨어를 전파시킨다.

스파이웨어를 전파시키는 세 번째 방법은 원치 않는 소프트웨어 프로그램 설치를 방지하는 보안 특성을 조작해 컴퓨터 사용자를 속이는 것이다. 원래 인터넷 익스플로러 웹 브라우저는 웹사이트에서 필요 없는 프로그램을 켜거나 다운로드하지 않도록 설계되었다. 대신에 인터넷 링크를 클릭하는 것과 같은 컴퓨터 사용자의 행동이 다운로드 작업을 시작한다. 팝업 광고는 표준 윈도우 다이얼로그 박스처럼 보인다. 박스는 ‘당신의 인터넷 접속을 최적화시키겠습니까?’와 같은 메시지와 ‘예’ 및 ‘아니오’ 버튼이 포함되어 있다. 사용자가 버튼을 부지불식간에 누르게 되면 다운로드가 시작되면서 스파이웨어가 시스템에 침입하게 된다. 다행히 최신 인터넷 익스플로러는 이러한 공격 경로를 많이 차단하고 있다.

일부 스파이웨어 작성자는 웹 브라우저 또는 다른 소프트웨어의 보안 구멍을 공격해 시스템을 감염시킨다. 컴퓨터 사용자가 스파이웨어 작성자가 의도한 대로 웹 페이지를 항해할 때, 이 웹 페이지는 브라우저를 공격하는 코드를 포함하고 있으며, 스파이웨어를 다운로드 및 설치하도록 한다. 스파이웨어 작성자는 또한 일반적으로 많이 사용되고 있는 안티바이러스와 방화벽 소프트웨어에 상당한 지식을 보유하고 있다.

인터넷 익스플로러는 스파이웨어가 ‘브라우저 기능을 도와주는 형태’로 부착돼 툴바를 첨가하거나 인터넷 트래픽을 재조정한다. 웜 또는 바이러스가 스파이웨어에 경로를 제공하는 경우도 있다. 일부 공격자들은 W32.Spybot.Worm 웜을 사용해 감염된 시스템의 화면에 포르노 광고를 팝업하는 스파이웨어를 설치한다.

스파이웨어 행태 및 영향력

다수의 인터넷 익스플로러의 애드-온 툴바는 사용자의 활동을 모니터한다. 스파이웨어 형태의 애드-온 클래스가

사용자의 승인 없이 설치되면 다수의 스파이웨어 컴포넌트가 감염된 컴퓨터에서 활동하게 된다. 이렇게 오염된 컴퓨터에서 CPU, 디스크와 네트워크

트래픽이 필요 없이 작동돼 정작 필요할 때 이러한 자원 사용을 저하시켜 시스템 성능을 급격히 악화시킨다. 이밖에 네트워킹 소프트웨어를 간섭하는

스파이웨어는 인터넷 접속을 어렵게 만든다.

다수의 인터넷 익스플로러의 애드-온 툴바는 사용자의 활동을 모니터한다. 스파이웨어 형태의 애드-온 클래스가

사용자의 승인 없이 설치되면 다수의 스파이웨어 컴포넌트가 감염된 컴퓨터에서 활동하게 된다. 이렇게 오염된 컴퓨터에서 CPU, 디스크와 네트워크

트래픽이 필요 없이 작동돼 정작 필요할 때 이러한 자원 사용을 저하시켜 시스템 성능을 급격히 악화시킨다. 이밖에 네트워킹 소프트웨어를 간섭하는

스파이웨어는 인터넷 접속을 어렵게 만든다.

특히 스파이웨어는 사용자가 모르는 사이에 전파되기 때문에 대다수 사용자는 시스템의 갑작스러운 성능 저하, 접속 불능 상태나 안정성 문제를 하드웨어, 혹은 바이러스와 마이크로소프트 윈도우 설치에 문제가 있는 것으로 생각한다. 이와 같은 인식때문에 기존에 사용하던 컴퓨터가 너무 느리다며 새 컴퓨터를 구매하거나 소프트웨어를 재설치 하기 때문에 시간과 비용 손실을 입게 된다.

광고 형태로 등장하는 다수의 스파이웨어 프로그램은 심지어 몇 분 간격으로 계속 컴퓨터화면에 팝-업되어 업무를 방해하고, 시야를 어지럽힌다. 배너 광고와 마찬가지로 스파이웨어 광고는 컴퓨터 사용자의 눈길을 사로잡기 위해 애니메이션이나 깜빡 거리는 배너를 이용한다. 일부 스파이웨어는 웹 프락시 또는 BHO (Browser Helper Object)로 행동해 각 인터넷 사이트 본래의 광고를 스파이웨어 운영자의 광고로 대체해 광고 수익을 얻기 때문에, 광고 수입으로 운영되는 웹사이트에 피해를 입히고 있다.

스파이웨어는 Troj/Progent-A와 같은 사례에서 보듯이 회사나 개인의 중요한 정보를 훔쳐 재정적인 손실이나 회사의 신용을 실추시키고 비즈니스 활동을 방해한다. 키로거 (keylogger)와 같은 ID 절도 및 중요한 정보를 가로채도록 고안된 스파이웨어 프로그램은 일단 컴퓨터에 설치되면 금융 정보, 은행 계좌번호와 개인 기록 사항, 스프레드시트, 비밀번호 등을 훔칠 수 있다.

한편 일부 복제 방지(Extended Copy Protection) 기술은 스파이웨어 프로그램과 유사한 방식으로 행동한다. 소니의 XCP와 같은 디지털 저작 관리(DRM) 기술은 트로이 목마와 같은 방식을 이용해 합법적인 사용자를 검증한다.

안티-스파이웨어 프로그램은 종종 웹 광고 업체의 HTTP 쿠키를 스파이웨어로 보고한다. 웹사이트는 웹-브라우징 활동을 추적할 수 있는 쿠기를 설정해 개인 사용자 또는 그 가족의 마케팅 정보를 구축해 세일즈, 리서치 및 통계 자료로 활용하거나 관련 정보를 판매한다.

스파이웨어에 감염된 컴퓨터는 해커들의 공격에 무력하다. 해커들은 Troj/Feutel-L 등과 같은 백도어 트로이 목마를 이용해 공격 대상 컴퓨터를 완전히 장악하고, 중요한 정보를 빼낼 수 있다. 해커들이 중요한 컴퓨터나 네트워크에 침입하면 어떤 행동을 하게 될지 예측할 수 없어, 이와 같은 종류의 공격은 바이러스보다 심각한 문제를 초래할 수 있다. 또한 네트워크 성능이 저하될 수 있어 비즈니스 생산성이 감소된다.

스팸 메일을 발송하는 사람들은 봇넷(Botnet) 웜 또는 Troj/Sober-Q 등과 같은 트로이목마로 취약한 컴퓨터나 웹 서버를 이용해 스팸 메일을 무차별적으로 전송하며, 이들 스팸 메일은 합법적인 경로를 통해 발송된 것처럼 위장될 수 있다. 심한 경우에 한번에 수 천 개의 컴퓨터가 웹사이트에 접속돼, 서버가 과중 돼서 웹사이트가 차단되기도 한다. 스팸, 서비스 거부 등에 이용되는 컴퓨터는 보트넷 또는 좀비 네트워크로도 알려져 있다. 현재 많은 스탬 메일들이 좀비 컴퓨터를 통해 발송하고 있다. 미국 캘리포니아에서는 한 병원의 150여 개 컴퓨터를 일시에 감염시킨 좀비 공격 행태가 보고된 바 있다.

대표적인 스파이웨어 사례

컴퓨터 바이러스와 마찬가지로 스파이웨어 프로그램은 스파이웨어 작성자가 사용하는 이름과 관련 없는 이름이 부여된다.

스파이웨어 치료 및 예방

다수의 스파이웨어가 윈도우 컴퓨터를 감염시키면서 유일한 치료 방법은 사용자 데이터를 백업하고, 운영 시스템을 재설치하는 것이다.

안티스파이웨어 프로그램은 두 가지 방식으로 스파이웨어를 퇴치할 수 있다. 첫째는 스파이웨어 설치를 방지하는 실시간 예방이고, 둘째는 스파이웨어 검출 및 제거이다.

안티스파이웨어 프로그램 작성자는 일반적으로 스파이웨어 검출 및 제거 기능을 간편하게 구현하고 있다. 이러한 프로그램은 윈도우 레지스트리, 운영 시스템 파일과 설치된 프로그램을 세심하게 점검하고 스파이웨어 컴포넌트로 알려져 있는 파일과 엔트리를 제거한다. 소프트웨어는 유입되는 네트워크 데이터와 디스크 파일을 스캔하고, 스파이웨어로 알려진 소프트웨어 컴포넌트의 활동을 봉쇄한다. 일부 경우에는 프로그램 설치 의도를 포착하거나 브라우저 설정을 변경할 수 있다.

대부분의 안티바이러스 소프트웨어와 마찬가지로 안티-스파이웨어 프로그램은 위협 요소를 자주 업데이트해야 한다. 새로운 스파이웨어 프로그램이 배포되면, 안티-스파이웨어 개발자들은 이러한 프로그램을 신속하게 파악하고, 평가해 스파이웨어를 검출하고 제거할 수 있는 기능을 추가한다. 따라서 안티-스파이웨어 소프트웨어는 규칙적인 업데이트 작업이 수행되어야 효과적으로 스파이웨어를 차단 및 제거할 수 있다.

일부 악의적인 프로그래머들은 안티-스파이웨어 프로그램과 유사한 다수의 프로그램을 발표해, 웹 배너 광고를 광범위하게 유포시키고 있다. 이 웹 광고는 사용자에게 컴퓨터가 스파이웨어에 감염되었다고 경고하면서, 실제로 스파이웨어를 전혀 제거시키지 않는 프로그램을 구매하도록 하며, 심한 경우는 더 많은 스파이웨어가 첨가되는 사태가 발생한다. 이와 같은 가짜 안티-스파이웨어로 스파이액스(SpyAxe), 안티바이러스 골드 (AntiVirus Gold), 스파이웨어스트라이크(SpywareStrike), 스파이팔콘(SpyFalcon), 월드안티스파이 (WorldAntiSpy), 윈픽서(WinFixer), 스파이트루퍼(SpyTrooper), 스파이 셰리프(Spy Sheriff), 스파이밴(SpyBan), 스파이와이퍼(SpyWiper), PAL 스파이웨어 리무바(PAL Spyware Remover), 스파이웨어 스토머(Spyware Stormer), PS가드(PSGuard) 등이 있다.

VMWare 플레이어용으로 사전에 설치된 브라우저 어플라이언스와 같은 머추얼 머신을 사용하면 스파이웨어, 악성 코드와 바이러스 감염을 예방할 수 있다. 버추얼 머신은 개별 환경을 제공하기 때문에 스파이웨어가 버추얼 환경에 유입되더라도 호스트 컴퓨터가 영향을 받지 않는다. 스냅샷을 이용해 개인 정보를 제거할 수 있으며, 버추얼 머신의 스냅샷을 전송시킨다. 이와 같은 환경은 샌드박스(sandbox)와 유사하다. 스탠드 얼론 브라우저와 비교해 메모리를 더 많이 사용하고, 많은 디스크 공간을 차지하는 단점이 있다.

컴퓨터 사용자는 안티-스파이웨어 설치와 함께 마이크로소프트의 인터넷 익스플로러 대신에 오페라(Opera), 모질라 파이어 폭스(Mozilla Firefox)와 같은 웹 부라우저를 설치해 스파이웨어를 억제할 수 있다. 물론 스파이웨어 보안 문제는 웹 브라우저와 함께 등장하기 때문에 모든 웹 브라우저가 보안 문제에 절대적으로 안전하다고 말할 수는 없다.

이밖에 학교나 회사와 같은 조직에서는 방어벽과 웹 프락시를 동해 스파이웨어를 설치하는 것으로 알려진 웹 사이트에 대한 접근을 봉쇄하고 있다. 스파이웨어는 특정 쉐어웨어 프로그램을 통해 설치되는 경우가 많은데, 일부 다운로드 프로그램은 아예 스파이웨어 공격 차단 기능을 제공하기도 한다. CleanSoftware.org와 같은 사이트는 스파이웨어와 같은 바이러스가 포함되지 않았다는 것을 검증하는 소프트웨어만을 제공한다. ClNet은 다운로드 디렉토리를 새롭게 단장해 안티-스파이웨어 프로그램으로 검증된 파일만을 제공한다.

스파이웨어를 배포시키는 소프트웨어 프로그램으로 베어쉐어(Bearshare), 번지 버디(Bonzi Buddy), 대몬 툴(DAEMON Tools), DivX(유료 버전과 인코더가 탑재되지 않은 스탠다드 버전은 제외된다), 도프워(Dope Wars), 에러가드 (ErrorGuard), 무료 버전의 플래시겟(FlashGet), 글록스터(Grokster), 카자 (Kazaa), 몰피어스(Morpheus)와 래드라이트(RadLight) 및 웨더버그(WeatherBug) 등이 있다.

흔한 경우는 아니지만 오디오 CD를 통해 스파이웨어가 유포되기도 한다. 소니의 복제 방지 파일이 CD에 숨겨져서 제공된 것은 현재까지 가장 광범위하게 퍼진 악명 높은 사례다.

조은영_자유기고가

'내 이야기들 > 셈틀이야기' 카테고리의 다른 글

| 컴퓨터 네트워크 속도 500% 올리기 (0) | 2007.06.08 |

|---|---|

| UCC를 통해 유포되는 악성코드 예방법 (0) | 2007.04.22 |

| PC 소음으로부터 벗어나자! (0) | 2007.02.28 |

| [긴급]Win32/Bagle.worm.69842 확산에 따른 감염 주의 (0) | 2006.09.12 |

| PC 사용자 기본 교육 「10가지 지침」 (0) | 2006.06.12 |